ARP 스푸핑(Spoofing)

안녕하세요! 블로그 글을 오랜만에 올리게 되었네요 ㅎㅎ

정보보안 산업기사 일정이 얼마 남지 않아 시간 분배가 생각보다 어렵더군요,,ㅠㅠ

시간이 남지 않더라도 틈틈히 블로그 글을 올려야겠어요!!!

하여튼 오늘은 ARP 스푸핑에 대해 알아보려 합니다!

먼저 ARP 스푸핑이 뭔지 알고 싶으시다면

스푸핑이 무엇인지 알아봐야겠죠?

[출처 : 구글 위키백과]

스푸핑(Spoofing)이란?

스푸핑(Spoofing)의 사전적 의미는 '속이다'이다. 네트워크에서 스푸핑 대상은 MAC 주소, IP주소, 포트 등 네트워크 통신과 관련된 모든 것이 될 수 있고, 스푸핑은 속임을 이용한 공격을 총칭한다.

즉 스푸핑은 인터넷 프로토콜인 TCP/IP의 구조적 결함을 이용해 사용자의 시스템 권한을 획득한 뒤,

정보를 빼가는 해킹 수법을 말한다.

이렇게 스푸핑에 대한 간단한 설명을 드렸는데요

유사 용어로 스니핑(Sniffing), 스누핑(Snooping)도 알아보도록 할게요.

스니핑(Sniffing)이란?

Sniffing이란 단어의 사전적 의미는 ‘코를 킁킁거리다’, ‘냄새를 맡다’ 등의 뜻이 있다. 사전적인 의미와 같이 해킹 기법으로서 스니핑은 네트워크 상에서 자신이 아닌 다른 상대방들의 패킷 교환을 엿듣는 것을 의미한다. 간단히 말하여 네트워크 트래픽을 도청(eavesdropping)하는 과정을 스니핑이라고 할 수 있다. 이런 스니핑을 할 수 있도록 하는 도구를 스니퍼(Sniffer)라고 하며 스니퍼를 설치하는 과정은 전화기 도청 장치를 설치하는 과정에 비유될 수 있다.

스누핑(Snooping)이란?

스누핑의 Snoop은 '기웃거리다, 염탐하다'라는 뜻을 가지고 있다. 스누핑은 프로토콜 분석용 소프트웨어를 지칭하며, 네트워크상에 떠도는 중요 정보를 몰래 획득하는 행위를 말한다. 스피닝도 유사한 의미가 있으나, 스니핑은 주로 몰래 엿듣는 의미가 강하다.

요약정리 해보면 ?

- 스푸핑 : '골탕먹이다, 속이다' 로 제일 나쁜 행위 시스템권한을 획득해서 정보를 탈취까지 함.

- 스니핑 : '킁킁거리다, 냄새맡다' 로 패킷교환을 훔쳐보는 정도의 행위.

- 스누핑 : '기웃기웃거리다, 염탐하다' 로 스니핑보다 조금 발전해서

네트워크 상에 떠도는 중요정보를 염탐하는 것 뿐만 아니라 획득까지 함.

이렇게 스푸핑, 스니핑, 스누핑을 알아보았는데요!

여기서 오늘 알아볼 ARP 스푸핑은

바로! 스니핑 공격의 대표적인 기술 중 하나 입니다.

즉 훔쳐보기 위해 속이는 기술을 바로 스푸핑 이라 하는 것이지요!

그렇다면 여기서 ARP란 무엇일까요?

ARP(Address Resolution Protocol)란?

주소 결정 프로토콜(Address Resolution Protocol, ARP)은 네트워크 상에서 IP 주소를 물리적 네트워크 주소로 대응(bind)시키기 위해 사용되는 프로토콜이다. 여기서 물리적 네트워크 주소는 이더넷 또는 토큰링의 48 비트 네트워크 카드 주소를 뜻한다.

(ARP는 Layer 2계층 이더넷 환경에서 목적지 IP주소에 대한 MAC주소 변환 동작을 담당한다. 쉽게 말해 IP -> MAC// RARP : MAC -> IP 이렇게 바꿔주는 역할을함)

- 출처 : 구글 위키백과

ARP 스푸핑 이란?

ARP 스푸핑(ARP spoofing)은 근거리 통신망(LAN) 하에서 주소 결정 프로토콜(ARP) 메시지를 이용하여 상대방의 데이터 패킷을 중간에서 가로채는 중간자 공격 기법이다.

ARP Table이란?

네트워크에 있는 장비들에게서 항상 이러한 ARP 프로세스 과정이 발생한다면 그 망에 traffic 이 심하여 부담이 된다. 따라서, ARP table 이라는 것이 존재하고 미리 IP/MAC addr 주소를 적어 놓는 과정을 진행한다. ARP table 에 없는 ARP 정보는 ARP table 을 갱신하여 저장해 놓는다.

출처: https://sjlim5092.tistory.com/entry/arp-패킷의-원리와-이해 [My Own Style]

용어는 이정도 설명해드렸는데요.

즉 ARP 스푸핑이란 자신의 MAC 주소를 마치

다른 컴퓨터의 MAC인 것처럼 속이는 공격이라고 할 수 있습니다.

ARP정보는 ARP Cache(ARP Table)에 저장되는데 이 정보를 속여

다른 컴퓨터의 정보를 훔쳐 볼 수 있는 공격 기법인 것이죠.

이제 자세히 ARP 스푸핑에 대해 알아 보도록 하겠습니다.

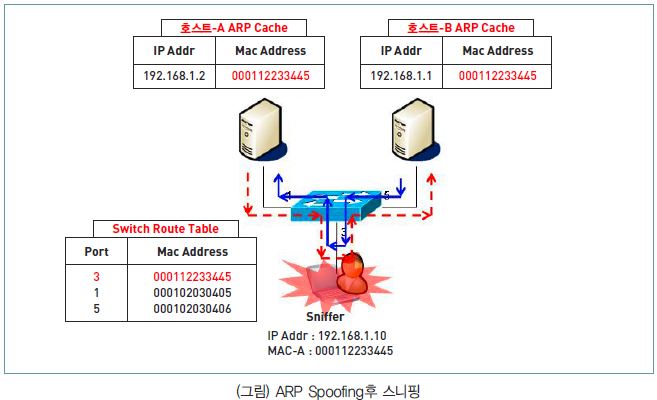

위에 그림같이

정상적인 통신이라면 ARP테이블에 MAC주소가 제대로 기록되지만

ARP Spoofing공격을 하게 되면 ARP테이블이 잘못된 것을 거르지 못하는데요.

ARP 프로토콜은 인증을 요구하는 프로토콜이 아니기 때문에 쉽게 테이블에 업데이트를

시킬 수 있는 것입니다.

스니퍼는 계속해서 cache정보가 사라지기 전에 변조된 ARP Reply를 지속적으로 보내고,

결국 MAC table 에는 계속해서 변조된 주소가 유지되는 거죠.

공격이 성공시 두 호스트는 서로의 MAC주소를 변조된 MAC주소로 인식 하기 때문에

모든 트래픽을 스니퍼에게 전달하고

스니퍼는 두 호스트로부터 정보를 도청 가능하며, 재전송, 캡쳐까지도 가능하게 됩니다.

이렇게 ARP Spoofing이 가능한 이유는 ARP table이 동적이여서

쉽게 공격자를 거르지 못하기 때문인데요

이에 대한 공격 방지 대책은

ARP table을 정적으로 즉 작접 관리 하여 거를 수 있도록 하는 방법입니다.

잘못된 ARP Reply 정보가 온다면 table에 반영시키지 못하도록 말이죠.

그외에 방법으로는

중요 패킷의 암호화, MAC Flooding 제어 및 정적인 MAC 주소 관리, ARP 패킷 검사 등이있습니다.

저는..제가 이해하기 위해 공부를 했고,

찾아보고 배운 후 이해한 것을 정리 하기 위해 글을 썼지만

아직 배울 점이 너무 많은 것 같네요.

요즘 인터넷이 정말 많이 발전한 것 같아요....검색만 하면 너무 자세히 잘 설명되어있는 것 같아요!

다들 이런시대에 태어난 걸 감사히 여기며 더 열심히 찾아보고 공부 하도록 해요^0^..